Fedora 44 bringt Plasma Login Manager

Datenzugang für Nutzer:innen und Forschung: „Wir haben das Recht auf unserer Seite“

Zwei Forschende haben verschiedene Wege genutzt, um an die Daten großer Plattformen zu kommen. In einem Vortrag auf dem 39. Chaos Communication Congress berichten sie von Hindernissen, aber auch davon, wie wertvoll das Recht auf Datenzugang ist.

Daten sind das Herzstück von Plattformen wie YouTube, TikTok und Instagram. Dabei geht es nicht nur um die Inhalte wie Videos oder Fotos, sondern vor allem auch um die Daten der Nutzer:innen: Was klicken sie an? Mit welchen Inhalten interagieren sie? Was läuft in Dauerschleife?

Wie ihre Empfehlungssysteme horten Google, ByteDance, Meta und Co. diese Daten und geben sie nur ungern preis. Doch es ist möglich, an sie heranzukommen – für Forschende und auch Nutzer:innen selbst. Wie das funktioniert und welche Hürden auf dem Weg liegen, haben David Wegmann und LK Seiling auf dem 39. Chaos Communication Congress präsentiert.

Die Datenschutzgrundverordnung verhilft zum persönlichen Datensatz

Das wohl bekannteste Werkzeug, um an die eigenen Daten heranzukommen, ist die Datenschutzgrundverordnung (DSGVO). Gemäß Artikel 15 hat eine Person das Recht, über sie verarbeitete Daten, Verarbeitungszwecke und andere Informationen von einem Datenverarbeiter zu erhalten.

Wegmann nutzte dieses Recht für seine Forschung zur Rolle von YouTube im demokratischen Diskurs. Dabei griff er auf Datenspenden von 1.064 Dän:innen zurück, die ihm ihre YouTube-Daten zur Verfügung stellten. Die Daten erhielt er, nachdem er 40.000 Personen um eine Datenspende gebeten hatte, berichtete er in dem Vortrag.

Dabei wurden auch die Probleme mit dem Datenzugang klar: Der Weg, die eigenen Daten herunterzuladen, ist nicht immer leicht. Bei großen Anbietern wie Google gibt es meist Möglichkeiten, über die Plattform direkt die Daten anzufordern. Bei anderen Diensten bekommen Nutzende teils erst auf mehrmalige Nachfrage Auskünfte auf Papier.

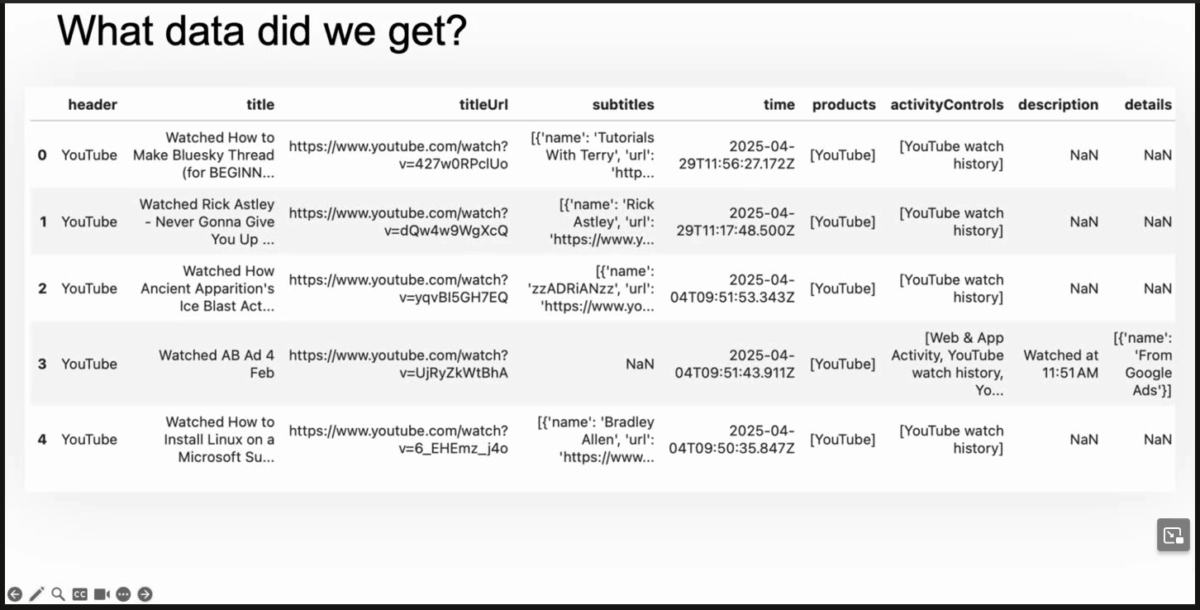

Doch selbst wenn die Daten wie bei YouTube digital über ein Online-Interface zur Verfügung stehen, bleibt es oft kompliziert: Unübersichtliche Dateien, Tabellen mit unklaren Spaltenbezeichnungen und die generelle Menge an Daten führen schnell zu Überforderung. Teils sind nicht alle Informationen enthalten, bei YouTube etwa, wie lange ein bestimmtes Video abgespielt wurde.

Ein weniger bekannter Weg für Nutzende, die eigenen Daten zu erhalten, geht über den Digital Markets Act, der besonders sogenannte Gatekeeper-Unternehmen im Blick hat. Er begründet für Nutzende das Recht auf Datenportabilität, damit es ihnen möglich ist, Anbieter zu wechseln, ohne ihre gesamten Daten bei einem anderen Dienst zu verlieren.

Datenauskünfte nach dem Digital Services Act geben andere Informationen

Nicht Betroffene selbst, aber Forschende können über den Digital Services Act (DSA) Daten von sehr großen Online-Plattformen anfordern. Seiling unterstützte Wegmann dabei, einen Antrag bei Google zu stellen.

Seiling sagt gegenüber netzpolitik.org: „Grundsätzlich gibt es im DSA zwei Arten von Forschungsdatenzugang. Einmal für öffentlich verfügbare Daten in Artikel 40 (12) und für allgemeine Daten in Artikel 40 (4).“ Bei Ersterem sollen Plattform-Anbieter Forschenden Zugang zu öffentlich zugänglichen Daten ihrer Dienste geben, um systemische Risiken zu erforschen. Bei Letzterem geht es um privilegierten Zugang zu Daten, die teilweise nicht öffentlich sind und die ebenfalls zur Risikoerforschung genutzt werden sollen. Das können beispielsweise Informationen zu Moderationsentscheidungen sein. Dafür sind die Hürden höher, der Antrag auf Zugang zu diesen Daten läuft nicht über die Plattformen direkt, sondern über den jeweils zuständigen nationalen Koordinator für Digitale Dienste.

Da der DSA und das darin verbriefte Recht auf Datenzugang noch vergleichsweise neu sind, gibt es teilweise noch Unklarheiten, was Antragsprozesse oder den Umfang der entsprechenden Daten angeht.

„Der DSA spezifiziert nicht genau, was mit öffentlich verfügbaren Daten gemeint ist“, sagt Seiling gegenüber netzpolitik.org. „Meiner Auffassung nach müsste das auch Informationen zum Plattformdesign oder Inhaltsdaten etwa von Videos betreffen. Aber es ist noch nicht klar, wo genau da die Grenze verläuft.“

Für Wegmann waren die Hürden des Antragsprozesses zu den öffentlich verfügbaren Daten ein Problem. „Google verlangt, dass man beweist, dass man die Daten supersicher aufbewahren kann, und will technische Details zur Speicherung wissen. Wir speichern die nun mit den gleichen Vorkehrungen wie die Patient:innendaten der medizinischen Fakultät“, so der Forscher.

Dass im Vorfeld nicht klar sei, welche Bedingungen man für den Datenzugang erfüllen müsse, sei ein Problem für Wissenschaftler:innen. „Das hat mich Wochen an Arbeit gekostet, all diese Informationen herauszubekommen“, berichtet Wegmann.

Was ist Forschung?

Eine weitere Hürde liegt in der Frage, wer überhaupt laut dem Gesetz als „Forscher“ gilt. Für den Zugang zu öffentlichen Daten muss man nicht an eine Forschungseinrichtung angeschlossen sein. Aber dennoch muss der Antragstellende neben den technischen Voraussetzungen nachweisen, dass die Forschung „unabhängig von kommerziellen Interessen“ ist, und seine Finanzierung offenlegen.

Gerade derartig aufwendige Nachweisprozesse dürften für zivilgesellschaftliche Forschung eine Hürde darstellen, insbesondere dann, wenn sie sich über lange Zeiträume hinziehen.

Trotz der bestehenden Hindernisse sehen Wegmann und Seiling in den Datenzugangsrechten wichtige Werkzeuge. „Mir ist wichtig, dass die Hackercommunity versteht, dass wir das Recht auf unserer Seite haben“, sagt Seiling. „Das ist nicht zu unterschätzen.“ Indem über den Datenzugang Probleme identifiziert werden, ließen sich vielleicht auch Plattformen dazu bringen, Umbauten vorzunehmen. Und so steht auch auf ihrer Schlussfolie zum Vortrag die Aufforderung: „Du kannst [die Datenauskunftsrechte] nutzen, um Tech-Plattformen zur Verantwortung zu ziehen.“

Gerade weil diese Rechte ein mächtiges Werkzeug sind, ist es wichtig, sie aktiv zu nutzen und zu verteidigen. Auch gegen Bestrebungen der EU-Kommission, etwa im Digitalen Omnibus die Selbstauskünfte nach der DSGVO einzuschränken. Und so warnt Wegmann davor, dass Datenauskunftsrechte und andere Rechte zur Verhandlungsmasse gemacht werden, auch auf Druck der USA, die sich gegen europäische Tech-Regulierung stemmen.

Die Arbeit von netzpolitik.org finanziert sich zu fast 100% aus den Spenden unserer Leser:innen.

Werde Teil dieser einzigartigen Community und unterstütze auch Du unseren gemeinwohlorientierten, werbe- und trackingfreien Journalismus jetzt mit einer Spende.

#304 Off The Record: Recherche-Highlights live vom 39C3

Der Podcast zum Jahreswechsel: Auf dem 39. Chaos Communication Congress haben wir Blicke hinter die Kulissen einiger unserer Lieblingsrecherchen des Jahres 2025 geworfen und kleine Ausblicke auf 2026 gewagt. Außerdem haben wir so viele Hörer:innenfragen wie noch nie beantwortet!

Wir waren live, das erste Mal seit fünf Jahren: Auf der Bühne des 39C3-Sendezentrums habe ich mit meinen Kolleg:innen Esther, Markus und Chris geplaudert. Wie war ihr Chaos Communication Congress bislang? Was hat in den letzten Wochen super geklappt und was weniger gut? Und vor allem: Wie liefen ihre Lieblingsrecherchen des Jahres ab?

Chris erzählt vom mSpy-Leak, für den wir 3,6 Millionen Nachrichten an den Support einer Überwachungs-App ausgewertet haben. Markus spricht über eine außergewöhnliche Crowd-Recherche zwischen Berlin und Belgrad. Und Esther berichtet von den Mühen der Berichterstattung über Verwaltungsdigitalisierung.

Außerdem beantworten wir Hörer:innenfragen: Welche Recherchen sind so richtig schief gelaufen? Wie viele Admins arbeiten bei netzpolitik.org? Und welche Drähte haben wir ins Parlament?

In dieser Folge: Chris Köver, Esther Menhard, Ingo Dachwitz und Markus Reuter.

Produktion: Serafin Dinges.

Titelmusik: Trummerschlunk.

Hier ist die MP3 zum Download. Wie gewohnt gibt es den Podcast auch im offenen ogg-Format. Ein maschinell erstelltes Transkript gibt es im txt-Format.

Unseren Podcast könnt ihr auf vielen Wegen hören. Der einfachste: in dem Player hier auf der Seite auf Play drücken. Ihr findet uns aber ebenso bei Apple Podcasts, Spotify und Deezer oder mit dem Podcatcher eures Vertrauens, die URL lautet dann netzpolitik.org/podcast.

Wir freuen uns auch über Kritik, Lob, Ideen und Fragen entweder hier in den Kommentaren oder per E-Mail an podcast@netzpolitik.org.

Links und Infos

Blattkritik

- Der Congress-Talk von Chris darüber, wie Ausländerbehörden Handys durchsuchen

- Esthers Artikel zum Datenatlas der Bundesregierung

- Der Beitrag von Markus: „netzpolitik.org wirkt“

- Ingos und Sebastians Artikel zu möglichen Datenkäufen durch deutsche Sicherheitsbehörden

Hausmitteilungen

- Jahresrückblick: Unser Jahr in Zahlen

- Ausgezeichnet: Daniel Leisegang und Anna Biselli als drittbeste „Chefredaktion des Jahres“

- Unsere Spendenkampagne zum Jahresende: Videos, Merch und mehr

Aus dem Maschinenraum/Thema des Monats

- Chris‘ und Martins Recherche zu einer Stalking-App: Der mSpy-Leak

- Markus‘ Recherche zu einer neuartigen Bedrohung für die Versammlungsfreiheit: Was wir über die mysteriöse Waffe wissen, die in Belgrad gegen friedliche Proteste eingesetzt wurde

- Esthers Recherche zur Planlosigkeit bei digitaler Souveränität: Keine Strategie für Umstieg auf Windows 11

Kapitel

00:00:00 Begrüßung

00:03:32 Blattkritik

00:07:44 Hausmitteilungen

00:09:18 Thema des Jahres

00:37:57 Postfach

00:44:52 Credits

Die Arbeit von netzpolitik.org finanziert sich zu fast 100% aus den Spenden unserer Leser:innen.

Werde Teil dieser einzigartigen Community und unterstütze auch Du unseren gemeinwohlorientierten, werbe- und trackingfreien Journalismus jetzt mit einer Spende.

Degitalisierung: Statusstress

Wenn ein IT-System veraltet oder kaputt ist und jemand darauf hinweist, verursacht das erstmal Stress. Aber den Status um jeden Preis aufrechtzuerhalten ist nicht der beste Umgang, findet unsere Kolumnistin. Sie schlägt einen anderen Weg für ein stressfreies digitales Zusammenleben vor.

In der heutigen Degitalisierung geht es um Stress. Aber eigentlich auch wieder nicht. Das mag paradox klingen, hat aber mit einer ganz besonderen Art von Stress zu tun, dem Statusstress. Statusstress ist nicht nur ein wunderschönes Bild von einem Wort, sondern leider auch eine allzu treffende Bezeichnung des Umgangs mit dem Status der Digitalisierung in Deutschland und möglicher Kritik daran.

Besonders häufig zu finden ist der Statusstress in der Verwaltung, zum Teil aber auch im Gesundheitswesen oder bei Unternehmen, die in den beiden Branchen Dienstleistungen erbringen. Um Statusstress genauer zu verstehen, bedarf es einiger prägnanter Beispiele. Aus nicht ganz erfindlichen Gründen kommen ein paar der aktuellen Beispiele für diese Kolumne schwerpunktmäßig aus Berlin.

Das heißt aber nicht, dass Statusstress nicht auch in anderen Regionen in Deutschland, speziell im Kontext der Digitalisierung, vorkommt, es ist eher eine besondere Häufung der Nachrichten der letzten Tage.

Versuch einer Definition

Normalerweise ist Stress eine natürliche Alarmreaktion des menschlichen Körpers auf Belastungen, auf Stressoren. Die Auslöser von Stress können Umstände wie Zeitdruck, Lampenfieber oder lebensverändernde kritische Ereignisse sein, etwa ein möglicher Jobverlust. Kurzfristig setzt der menschliche Körper dann Stresshormone wie Adrenalin frei, um mit der kurzfristigen Belastung besser umgehen zu können – in Vorbereitung auf eine kurzfristige Fight-or-Flight-Situation: entweder der Situation stellen oder fliehen.

Stress ist also eigentlich auch ein Mittel, um mit schwierigen Situationen besser umgehen zu können. Ein Mittel, um sich einer gewissen anstrengenden und schwierigen Situation besser stellen zu können. Meist ist eine Situation dann zwar stressig, wir haben höheren Puls und Blutdruck, aber nach dem Ablassen des Stresses haben wir oftmals eine unangenehme Situation erfolgreich gemeistert und mehr erreicht, als wir vorher gedacht hätten.

Nun gibt es solche Stresssituationen auch für die Politik oder der Politik nahestehende Organisationen, für die Verwaltung oder der Verwaltung nahestehende Unternehmen etwa. Stressig kann es oftmals werden, wenn das jeweilige Handeln kritisiert wird, wenn Fehler offensichtlich werden. Auch hier gibt es dann eine Vorbereitung auf eine Fight-or-Flight-Situation. Fehler zugeben, beheben oder doch lieber erst mal kleinreden? Häufig fällt die Entscheidung auf die Aufrechterhaltung des Status Quo, auch wenn es durchweg sehr anstrengend und – titelgebend – stressig sein kann, den Status Quo als richtig darzustellen.

Nur ist die ohnehin schon stressige Aufrechterhaltung des ungenügenden Status Quo auf lange Sicht gar nicht mal so sinnvoll oder gesund, wie ein paar Beispiele aus der Digitalisierung der letzten Tage zeigen.

Stand der Technik

„Stand der Technik“ ist eine wiederkehrende Formulierung im Gutachten von David Zellhöfer zum Datenatlas der Bundesdruckerei. Zellhöfer ist seines Zeichens Professor an der Hochschule für Wirtschaft und Recht Berlin.

Im Gutachten geht es aber nicht um die Beschreibung, dass der Datenatlas der Bundesdruckerei den Stand der Technik auch erreiche. Es geht wissenschaftlich aufbereitet darum, dass der Datenatlas eben nicht mal den Stand der Technik erreiche. Schlimmer noch, es sei dabei nicht mal der Stand der Technik von heute, sondern der Stand der Technik von vor knapp 40 Jahren.

Eine durchaus harte Kritik, beim genaueren Lesen des Gutachtens finden sich aber viele Anhaltspunkte, wie es besser ginge. Es wird umfangreich aufbereitet, an welchen Stellen Details der Umsetzung des Datenatlas diesen Stand der Technik unterschreiten und welche Umsetzungsalternativen es geben würde. Mit etwas Abstand betrachtet mag das Gutachten zwar nicht nett klingen – es liefert aber zahlreiche Verbesserungsvorschläge, um einen möglichen besseren Datenatlas schaffen zu können. Eigentlich.

Das Gutachten von Zellhöfer mag bei den Beteiligten zu sofortigem Statusstress geführt haben, anders wäre die Prüfung rechtlicher Mittel gegen das Gutachten nicht erklären zu gewesen. Fehler zugeben und diese ausmerzen – oder eben mit viel Aufwand jegliche Kritik am zweifelhaften Status abschmettern. Fight or flight. Statusstress.

Im Falle des Datenatlas und der Bundesdruckerei lässt sich aber nicht genau ermessen, wie viel mehr Aufwand dieser Statusstress am Ende ausmachen wird. Anders ist das bei der zweifelhaften Aufrechterhaltung veralteter IT-Systeme.

415 Prozent

In der letzten Woche wurde bekannt, dass der IT-Dienstleister des Landes Berlin, das IT-Dienstleistungszentrum (ITDZ) Berlin, stark unterfinanziert ist. Zwei Kredite in Höhe von 40 Millionen Euro sind nötig gewesen, um den laufenden Betrieb aufrechtzuerhalten. Bemerkenswert daran ist auch, dass die Behörden, die beim Dienstleister Auftragsverhältnisse haben, mit 16,8 Millionen in der Miese stehen. Die finanzielle Lage des Kommunaldienstleisters ist also eigentlich düster, aber als Anstalt öffentlichen Rechts kann das ITDZ nicht so einfach pleitegehen wie normale kommerzielle Unternehmen.

Woher kommt das finanzielle Problem? Einerseits aus der schlechten Finanzlage von Kommunen und Ländern. Andererseits auch vom Statusstress, diesmal in Bezug auf IT-Systeme.

In der Verwaltung werden oftmals sehr viele unterschiedliche Fachverfahren betrieben, spezialisierte Programme für bestimmte Verwaltungstätigkeiten. Programme für das Meldewesen etwa oder Programme zur Verwaltung kommunaler Aufgaben wie der Abfallentsorgung. Beim ITDZ sammeln sich ganz schön viele unterschiedliche Fachverfahren, der Tagesspiegel [€] schreibt von 415 unterschiedlichen Fachverfahren, die Berliner Behörden laut Senatskanzlei nutzen würden.

Auffällig dabei: Das ITDZ gibt einen mittleren zweistelligen Millionenbetrag im Jahr dafür aus, um die Risiken des Weiterbetriebs der Programme zu reduzieren, so ein Bericht der Chief Digital Officer (CDO) Martina Klement an das Berliner Abgeordnetenhaus. Die Kosten für die Risikoreduzierung des Betriebs liegen Klement zufolge bei durchschnittlich 415 Prozent der ursprünglichen Betriebskosten des jeweiligen Verfahrens. Statusstress. Die Aufrechterhaltung des Status Quo wird irgendwann wirtschaftlich so stressig, dass Weglaufen finanziell eigentlich gar nicht mehr funktioniert.

Bei der Beschönigung des nicht mehr funktionierenden Status Quo hilft dann auch keine kreative Antwortfindung seitens der Verwaltung auf Anfragen mehr. Kreativ hervorgetan hat sich etwa das Bezirksamt Charlottenburg-Wilmersdorf bei der Definition von Mehrfaktor-Authentifizierung. Neben einem ersten Faktor „Wissen“, einem Passwort, sei in der Verwaltung ja auch ein zweiter Faktor „Besitz“ vorhanden, weil Computersysteme „nur in Dienstzimmern zu benutzen“ seien, die mit einem Schließsystem gesichert seien. Schwammig wird die Definition dann dadurch, dass dazu auch Privatwohnungen für die „Telearbeit“ gehören sollen.

Mit anerkannten Regeln der Informationssicherheit hat das zwar nichts zu tun, aber irgendwie muss der Status Quo aufrechterhalten werden können. Die Informationssicherheit ist dabei aber zumindest gedanklich in der Überwindung von Statusstress bereits einen Schritt weiter, in Teilen jedenfalls.

Novellierung des Computerstrafrechts

In der Informationssicherheit gibt es in Deutschland schon länger immer wieder Beispiele von Statusstress auf Basis des Computerstrafrechts. Nach der Gesetzgebung um den sogenannten Hackerparagrafen kann seit 2007 das „Vorbereiten des Ausspähens und Abfangens von Daten“ unter Strafe gestellt werden. Auch wenn das erst einmal logisch klingt, führt dies in der Praxis von gutartigen, ethischen Hacker*innen immer wieder zu Problemen. Menschen also, die auf Sicherheitslücken hinweisen, ohne diese bösartig auszunutzen, damit diese geschlossen werden können und somit die Sicherheit steigt.

Da bereits die Vorbereitung von Hacks zu Strafen führen kann, kommt es durch den Hackerparagrafen zu absonderlichen Verurteilungen. Im Fall Modern Solutions etwa wurde ein gutartiger Hacker rechtskräftig verurteilt, weil er die entsprechende Firma darauf hinwies, dass ein Passwort unverschlüsselt in einer ausführbaren Datei einer Middleware-Software gespeichert war. Daraus erwuchs ein erhebliches Sicherheitsrisiko, weil mit diesem einen Passwort ein Zugriff auf die Daten aller Modern-Solutions-Kunden möglich war.

Statt eines Dankes für den Hinweis gab es eine Hausdurchsuchung sowie ein Strafverfahren. Die Verfassungsbeschwerde im Kontext des Falls wurde vor dem Bundesverfassungsgericht abgewiesen.

Eine weitere Form von Statusstress: Durch Strafverfolgung von gutartigen Hacker*innen werden Systeme keinen Deut sicherer, vielmehr werden Sicherheitshinweise im Rahmen von Coordinated Vulnerability Disclosure-Verfahren, wie etwa solchen durch das Bundesamt für Sicherheit in der Informationstechnik (BSI), erschwert. Der Status Quo wird auch hier mit viel Stress aufrechterhalten, sicherer werden Systeme dadurch nicht.

Allerdings findet im Kontext des Hackerparagrafen inzwischen ein Umdenken nach. In der letzten Legislatur wurde eine Novellierung des Computerstrafrechts im parlamentarischen Prozess zumindest begonnen, BSI-Präsidentin Claudia Plattner forderte im November eine rechtliche Absicherung von gutartigen Hacker*innen.

Wege zu einem stressfreien Leben

Es gibt also bereits erste Ansätze, besser mit Statusstress zurechtzukommen. Nur wird es in vielen Bereichen der Digitalisierung noch viele Anläufe eines besseren Umgangs mit Kritik und einer offenen Fehlerkultur brauchen, um im Moment der Kritik oder Fehlermeldung richtig mit dem aufkommenden Stress umzugehen. Oftmals ist es in den Momenten, in denen Statusstress entsteht, nämlich gar nicht so düster, wie Menschen oftmals meinen, die einen mangelhaften Status Quo verteidigen wollen.

Professoren wie David Zellhöfer schreiben keine mehr als 100-seitigen Gutachten, nur um stumpfe Kritik an Vorhaben wie dem Datenatlas zu äußern. Es geht auch in als harsch wahrgenommener Kritik um Impulse, Dinge besser zu machen. Das Infragestellen veralteter IT-Systeme in der Verwaltung und kritische Fragen zur IT-Sicherheit sind, auch wenn sie als hart empfunden werden, Fragen danach, wie unsere gemeinsame digitale öffentliche Daseinsvorsorge besser werden kann. Ethischen Hacker*innen, die sich Tage und Nächte Zeit nehmen, Sicherheitslücken in fremden Systemen zu finden und zu dokumentieren, geht es nicht ums Kaputtmachen, es geht darum, dass Systeme nicht von anderen, bösartigen Mächten angegriffen werden können.

Diese Erkenntnis ist oftmals nicht so einfach, sie ist aber der erste Schritt zu einem stressfreien digitalen Zusammenleben.

Die Arbeit von netzpolitik.org finanziert sich zu fast 100% aus den Spenden unserer Leser:innen.

Werde Teil dieser einzigartigen Community und unterstütze auch Du unseren gemeinwohlorientierten, werbe- und trackingfreien Journalismus jetzt mit einer Spende.

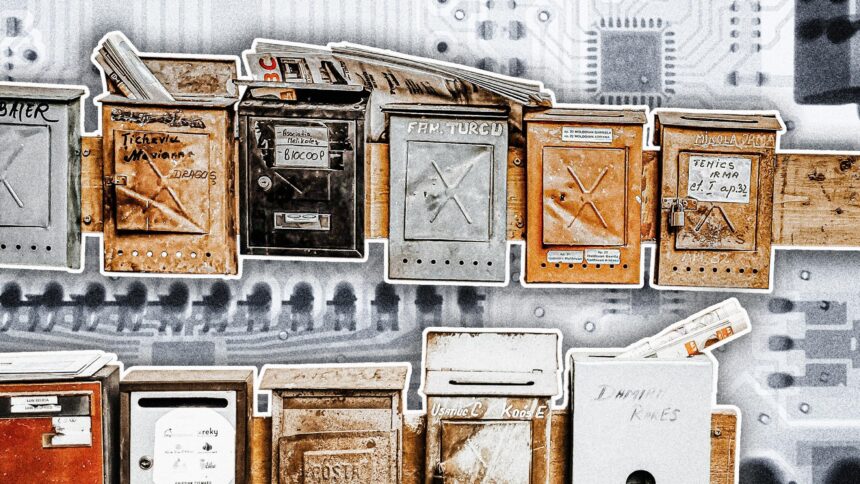

Internes Dokument: EU-Staaten fordern ein Jahr Vorratsdatenspeicherung für Internet-Dienste wie Messenger

Die EU-Staaten fordern ein neues Gesetz zur Vorratsdatenspeicherung, das weit über die alten Gesetze hinausgeht. Das geht aus einem EU-Dokument hervor, das wir veröffentlichen. Praktisch alle Internet-Dienste sollen Daten ihrer Nutzer anlasslos speichern, auch Messenger wie WhatsApp und Signal.

Die anlasslose Vorratsdatenspeicherung ist unverhältnismäßig und rechtswidrig. Mit dieser Begründung haben das Bundesverfassungsgericht und der Europäische Gerichtshof entsprechende Gesetze gekippt.

In Deutschland arbeitet die Bundesregierung an einer neuen Vorratsdatenspeicherung. Laut Koalitionsvertrag sollen Internet-Zugangs-Anbieter „IP-Adressen und Portnummern“ drei Monate lang speichern, „um diese einem Anschlussinhaber zuordnen zu können“.

Die EU-Institutionen arbeiten an einer noch umfassenderen Vorratsdatenspeicherung. Geht es nach den EU-Staaten, sollen alle möglichen Internet-Dienste eine Vielzahl an Daten ein Jahr lang speichern.

Das geht aus einem Papier der Ratspräsidentschaft hervor, über das zuerst Falk Steiner bei heise berichtete. Wir veröffentlichen das Dokument im Volltext: Künftige Vorschriften zur Vorratsdatenspeicherung in der Europäischen Union.

Vielzahl von Internet-Diensten

Deutsche Befürworter der Vorratsdatenspeicherung fordern, dass Internet-Zugangs-Anbieter IP-Adressen ihrer Kunden speichern müssen. Wenn Ermittler auf eine IP-Adresse stoßen, sollen sie damit den Inhaber des entsprechenden Internet-Anschlusses identifizieren.

Die EU-Staaten gehen weit über Internet-Zugangs-Anbieter hinaus. Die meisten Staaten fordern „einen möglichst breiten Geltungsbereich“ für Internet-Dienste. Einige EU-Staaten fordern explizit eine Vorratsdatenspeicherung für „Over-the-Top-Dienste“. Die Begründung: Nur noch drei Prozent mobiler Nachrichten werden über SMS verschickt, die restlichen 97 Prozent über Messenger wie WhatsApp und Signal. Also sollen auch diese Messenger Daten speichern müssen.

Die EU-Staaten nennen „eine Vielzahl von Dienstleistern“, für die ein neues Gesetz zur Vorratsdatenspeicherung gelten soll. Sie erwähnen explizit „Domain-Registrare, Hosting-Anbieter, Filesharing- und Cloud-Speicherdienste, Zahlungsdienstleister, Anbieter von VPN-Diensten, Kryptowährungshändler, Vermittler von E-Commerce- und Finanzplattformen, Taxi- und Lebensmittellieferdienste und Gaming-Plattformen sowie Automobilhersteller“.

Die meisten dieser Dienste fallen bereits in den Anwendungsbereich der E-Evidence-Verordnung. Die regelt jedoch den anlassbezogenen Zugriff auf bereits vorhandene Daten. Die Vorratsdatenspeicherung verpflichtet zur anlasslosen Speicherung neuer Daten.

Wer, wann, wo, wie, mit wem?

Deutsche Befürworter der Vorratsdatenspeicherung betonen immer wieder, dass es nur um IP-Adressen geht. Schon das deutsche Gesetz soll auch Portnummern umfassen.

Die EU-Staaten finden, dass „Daten zur Identifizierung eines Nutzers“ wie „Teilnehmerdaten und IP-Adressen“ nur die „Mindestdatenkategorie sein sollten“. Einige Staaten wollen auch Seriennummern von Internet-Geräten speichern.

Manche Staaten wollen auch Kommunikations-Verbindungs-Daten speichern. Ermittler sollen in den Daten erkennen, „wer wann, wo und wie mit wem kommuniziert hat“. Das erinnert an die EU-Richtlinie von 2006. Damals mussten Anbieter für jeden Anruf, jede SMS, jede E-Mail und jedes Internet-Telefonat speichern, „wer wann, wo und wie mit wem kommuniziert hat“.

Einige EU-Staaten fordern auch „eine allgemeine und unterschiedslose Vorratsspeicherung“ von Standortdaten. Mobilfunk-Netze wissen immer, wo ein Smartphone ist. Diese Daten sind extrem aussagekräftig und sensibel. Manche EU-Staaten wollen mit diesen Daten vermisste Personen suchen. Andere Staaten betonen, dass „nicht alle Fälle von vermissten Personen eine potenzielle Straftat darstellen“.

Mindestens ein Jahr Speicherfrist

Die alten Gesetze von EU und Deutschland hatten eine Speicherdauer von sechs Monaten. Laut Bundeskriminalamt „wäre eine Speicherverpflichtung von zwei bis drei Wochen regelmäßig ausreichend“. Trotzdem soll das neue neue deutsche Gesetz eine Frist von drei Monaten vorschreiben.

Die EU-Staaten wollen deutlich längere Speicherfristen. Die meisten Staaten fordern „eine Dauer von einem Jahr und in jedem Fall nicht weniger als sechs Monate“. Einige Staaten befürworten noch „längere Aufbewahrungsfristen für komplexe Ermittlungen oder sehr schwere Straftaten“.

Einige Staaten wollen, dass die EU die Aufbewahrungsfristen nur „als Mindestfrist und nicht als Höchstfrist festlegt, damit die Mitgliedstaaten bei Bedarf längere Aufbewahrungsfristen beibehalten können“.

Nicht nur schwere Straftaten

Die Vorratsdatenspeicherung wurde ursprünglich nach den Terroranschlägen am 11. September 2001 eingeführt und mit dem Kampf gegen internationalen Terrorismus begründet. Mittlerweile wird die Vorratsdatenspeicherung oft mit sexuellem Missbrauch von Kindern und Jugendlichen begründet.

Die EU-Staaten betonen jedoch, „dass Metadaten für die Ermittlung praktisch aller Straftaten relevant sein könnten“. Ermittler sollen Vorratsdaten vor allem bei schweren Straftaten nutzen. Was als „schwere Straftat“ gilt, sollen jedoch die Nationalstaaten definieren. Auch „Aspekte der nationalen Sicherheit“ sollen die Staaten ohne EU regeln.

Neben schweren Straftaten fordern die Staaten die Nutzung von Vorratsdaten gegen „alle Straftaten, die im Cyberspace oder unter Verwendung von Informations- und Kommunikationstechnologie begangen werden“.

Die meisten Staaten befürworten „die Einbeziehung von Straftaten, die überwiegend online begangen werden (Stalking, Hassverbrechen usw.), auch wenn das Strafmaß moderat ist, aber der Mangel an Daten die Ermittlungen praktisch unmöglich machen würde“.

Verhältnismäßigkeit neu bewerten

Das Rats-Dokument fasst zusammen, warum die alte Vorratsdatenspeicherung rechtswidrig war: „Sie hat die Verhältnismäßigkeitsprüfung nicht bestanden, da sie pauschal alle Personen und alle elektronischen Kommunikationsmittel sowie alle Verkehrsdaten ohne Differenzierung, Einschränkung oder Ausnahme erfasst hat.“

Mit der neuen Vorratsdatenspeicherung sollen mehr Anbieter mehr Daten länger speichern, die Ermittler für mehr Zwecke verwenden dürfen. Wie das rechtskonform gehen soll, bleibt offen.

Einige Staaten fordern, die Rechtsprechung der Gerichte neu zu interpretieren. Sie wollen „die Notwendigkeit und Verhältnismäßigkeit angesichts der technologischen Entwicklungen und der sich wandelnden Begehungsweisen von Straftaten neu bewerten“.

Gesetzesvorschlag 2026

Die meisten EU-Staaten fordern ein neues EU-Gesetz zur Vorratsdatenspeicherung. Die EU-Kommission arbeitet bereits daran.

In einem ersten Schritt hat sie bis Juni eine Sondierung und bis September eine Konsultation durchgeführt. Die Kommission plant, im ersten Quartal 2026 eine Folgenabschätzung abzuschließen.

Nach Angaben der Kommission könnte sie „Ende des ersten Halbjahres 2026“ einen Gesetzesvorschlag präsentieren.

Hier das Dokument in Volltext:

- Classification: Limite

- Date: 27 November 2025

- Place: Brussels

- From: Presidency

- To: Delegations

- Document: WK 16133/2025 INIT

Presidency Outcome Paper – Future rules on data retention in the European Union

1) Introduction

On 25 September 2025, the Danish Presidency organised a meeting of the Working Party on Judicial Cooperation in Criminal Matters (COPEN). The purpose of the meeting was to continue discussions on a possible design for a future EU legal framework on data retention and to contribute to the Commission’s impact assessment, by identifying the main priorities of the Member States in this area, in particular in light of the requirements laid down in the case-law of the Court of Justice of the European Union (CJEU).

During the meeting, the Commission provided an update on their work on the impact assessment, including a presentation of the preliminary results of the call for evidence and the public consultation. The Commission reported that the response rate to the general open consultation had been very high and thus a big success. On the targeted consultation, the Commission summarised the input received from Member States and asked for it to be supplemented by more information regarding electronic data used for criminal investigations. The Commission is planning to finalise the impact assessment in the first quarter of 2026. If the result of the impact assessment pointed in the direction of a legislative proposal, that proposal could, according to the Commission, be presented at the end of the first semester of 2026.

During the exchange of views, most Member States reiterated their support for future EU legislation in this area. In this regard, most Member States referred to the need to remain within the limits defined by the CJEU, while some stressed the need to go beyond mere codification of the case-law and thought that necessity and proportionality should be re-assessed in the light of evolving technologies and developments in the way crimes are committed. Many considered that the overall proportionality of the retention regime could only usefully be ensured through access level and through additional safeguards. Moreover, Member States emphasised that certain elements should remain within their national competence, such as the definition of what constitutes ’serious crime‘. Also, aspects related to national security should be exempt from the scope of any future EU legislation on data retention. This would mean that national legislation on storing and access to retained traffic and location data for the purpose of safeguarding national security would have to be exempt from future EU legislation, regardless of which national authority requested access.

At the end of the meeting, the Presidency invited Member States to send their contributions in writing based on the guiding questions outlined in the Presidency’s discussion paper, WK 11640/2025.

2) Background and context

For more than a decade, the European Union has not had a common set of rules regulating the retention of personal data for the purpose of the investigation, detection and prosecution of serious crime. On 8 April 2014, the Data Retention Directive in force at the time (Directive 2006/24/EC)[1] was declared invalid ab initio by the CJEU in the landmark judgment in joined cases C-293/12 and C-594/12, Digital Rights Ireland and Others.[2] In that judgment, the CJEU found that the Directive violated Articles 7 and 8 of the Charter of Fundamental Rights of the European Union, i.e. the right to respect for private and family life and the right to the protection of personal data. Even though the CJEU found that the Directive had a legitimate aim, it did not pass the proportionality test, given that it covered in a generalised manner all persons and all means of electronic communication as well as all traffic data without any differentiation, limitation, or exception being made in the light of the necessary objective of fighting serious crime.

Since the Directive was declared invalid, the CJEU has developed and further refined its case-law on Member States‘ access to retained and stored data for the purpose of fighting serious crime.[3] In the absence of a harmonised EU legal framework, Member States have had to navigate complex legal terrain to ensure that their national laws align with the CJEU’s standards on necessity and proportionality, as well as privacy and data protection safeguards. In the Council, discussions of the consequences of the jurisprudence have taken place since 2014 in various fora, i.e. JHA Council meetings, but also in more detail in the COPEN Working Party.

In June 2023, the Swedish Presidency, together with the European Commission, launched a High-Level Group on access to data for effective law enforcement (HLG), aiming to stimulate the discussion and open it to other relevant stakeholders. The HLG issued its concluding report in November 2024[4], in which the HLG confirmed that one of the main areas of access to data for law enforcement purposes is data retention. This was reiterated by the Council conclusions of 12 December 2024 on access to data for effective law enforcement, which invited the Commission to present a roadmap for the implementation of relevant measures to ensure the lawful and effective access to data for law enforcement.[5] Furthermore, in its conclusions of 26 June 2025, the European Council invited the EU Institutions and the Member States to take further action to strengthen law enforcement and judicial cooperation, including on effective access to data for law enforcement purposes.[6]

On 24 June 2025, the Commission presented a roadmap for lawful and effective access to data for law enforcement (‚the Roadmap‘).[7] It is in the context of the implementation of this Roadmap that the Commission is carrying out an impact assessment on data retention.

During the discussions at the informal delegates‘ meeting of the Coordinating Committee in the area of police and judicial cooperation in criminal matters (CATS) in Copenhagen on 1-2 September 2025, many delegates stressed the importance of a timely Commission proposal for a harmonised set of rules on data retention in order to ensure that law enforcement authorities across the EU have effective access to data when investigating and prosecuting organised crime.

Within this context, the work done in the COPEN Working Party during the Danish Presidency has focused on contributing to this goal, by ensuring that the Member States‘ approaches and priorities are identified and taken into account in the Commission’s impact assessment, following up on the work done by the Polish Presidency and in full coordination with the other communities concerned by the topic of access to data for law enforcement (i.e. the Standing Committee on operational cooperation on internal security (COSI) and the Horizontal Working Party on Cyber Issues (HWPCIs)).

3) Summary of the Member States‘ remarks

Following the COPEN Working Party meeting on 25 September 2025, the Danish Presidency has received written contributions from fifteen Member States[8] and the EU Counter-Terrorism Coordinator (EU-CTC) with reference to the questions outlined in the Presidency discussion paper prepared for that meeting (WK 11640/2025). The contributions have been compiled in their full length in document WK 13500/25 and were distributed to Member States on 31 October 2025. In the following, the Presidency seeks to summarise both the written contributions and the oral comments made during the meeting in order to provide an overview of the Member States‘ main positions in this area. Hence, the summary reflects the Presidency’s reading of and selection from the inputs provided and does not in any way prejudge the official or final position of Member States.

Support for a new legislative framework

Member States highlight that stored traffic and location data are particularly relevant for the effective investigation and prosecution of criminal offences that leave few traces other than such data (e.g. cases regarding the acquisition, dissemination, transmission or making available online of child sexual abuse material[9]), and thereby minimise the risk of systemic impunity. With relevant data, investigators can get a clear picture of the criminal offences committed. They emphasise that evidence is not always incriminating, but in many cases, it is exculpatory and can lead to an acquittal. For this reason, some Member States believe it is appropriate to provide for new rules which include general data retention and which are accepted by the CJEU.

Most Member States express support for a new legislative framework at EU level, highlighting the need for harmonised rules to address the fragmentation after the 2006 Directive was declared invalid in 2014. However, this support is expressed with cautionary remarks concerning the need to incorporate elements to guarantee proportionality and necessity as well as robust safeguards against abuse. Some Member States emphasise the limitations imposed in particular by the Digital Rights Ireland judgment and the need to avoid indiscriminate retention, while a few Member States explain that they do not have a formal position yet on the need for new legislation on data retention at EU level. The EU-CTC is in favour of establishing a harmonised EU regime on data retention that is technology-neutral and future-proof and advocates for the use of standardised formats for data retention.

Most Member States recall that safeguarding national security falls within the remit of their competence and this area should therefore be excluded from the scope of any future EU legal framework on data retention. According to certain Member States, the framework should be defined in such a way as not to impede the exercise of their competence in the area of national security. This implies that national legislation on storing and access to retained traffic and location data for the purpose of safeguarding national security should be exempt from future EU legislation, regardless of which national authority requests access.

In addition, some Member States also mention the importance of aligning future data retention rules with existing EU regulations which provide law enforcement authorities access to retained data, mainly the e-Evidence Regulation[10], but also others, such as regulation in the field of consumer protection.[11]

Scope of service providers

Regarding the service providers that should be covered by the obligation to retain data, most Member States express general support for future legislation to have the broadest possible scope of application, including the possibility of adapting the list to future technological and market developments.

More concretely, some Member States and the EU-CTC agree that over-the-top (OTT) services should be subject to retention obligations due to their dominance in communications (approximately 97% of mobile messages are currently sent via OTTs, with traditional SMS and MMS making up only about 3% of messages[12]). Nevertheless, some Member States mentioned that the impact which such an extension would have on OTT business models and that the related costs should be taken into account. Further to the general reference to OTTs, Member States provided detail on a wide range of service providers to be included in a future legal framework, such as domain name registries, hosting providers, file sharing and cloud storage services, payment service providers, providers of VPN services, cryptocurrency traders, e-commerce and financial platforms intermediaries, taxi and food delivery services and gaming platforms, as well as car manufacturers, most of which are already included in the scope of the e-Evidence Regulation.

Regarding alignment of services with the e-Evidence Regulation, several Member States point out that it would be useful to include at least the same scope of services in a future legal framework on data retention to ensure the full effectiveness of access rules under the e-Evidence Regulation.

Data to be retained

Regarding the data to be retained, most Member States mention that data to identify a user should be the minimum data category to be included in future legislation, such as subscriber data and IP addresses. Furthermore, metadata associated with communications (traffic and location data) should be included, with content data clearly excluded. Some Member States also mention data to identify the destination and service recipient’s communication equipment in order to determine the location of mobile communication equipment.

As regards the possibility of imposing a general and indiscriminate data retention obligation on telecommunication providers in order to locate missing persons, most Member States consider that location data is crucial in such cases, with some expressing support for including a general and indiscriminate retention of such data for the purposes of conducting search operations and rescuing people, given how highly effective this is, while others consider that such a retention obligation would need to be finely tuned since not all cases of missing persons involve a potential criminal offence.

Targeted retention

On the benefits of targeted data retention for traffic and location data, Member States noted that the aim of targeting measures would be to provide proportionality and to limit interference with individuals‘ privacy, as data should only be retained according to clearly defined criteria, in line with the CJEU’s case-law.

On the shortcomings, Member States generally agree that targeted data retention based on geographical criteria would be technically challenging to implement (and even impossible for some), due to the current configuration of providers‘ networks, which does not allow for restriction of data retention to a pre-defined area, while being very costly for service providers. In addition, Member States consider that targeted data retention would be insufficient to achieve a good outcome for the investigations, since law enforcement authorities will not always know in advance by whom, when, and where a crime is going to be committed.

Moreover, retention based on geographical or personal criteria could be easily circumvented e.g. by criminals using other persons‘ identities or shifting their criminal activities to areas not covered by data retention obligations. Targeted data retention limited to data of persons with a criminal history would not account for first-time offenders as well as foreign offenders (not included in national databases). Furthermore, reliance on criminal statistics would risk not accounting for areas where crimes are prepared or concealed or for crimes that cannot easily be linked to a certain location such as financial crimes. As a consequence, such targeted retention would not meet the needs to effectively investigate a number of crimes including organised crime, cybercrimes or terrorism.

For some Member States, targeted retention could also raise constitutional issues because of risks of discrimination and the presumption of innocence. Some Member States also expressed concerns that applying such targeted retention would lead to unequal protection of victims depending on where the crime is committed (e.g. murder in a remote area outside the targeted geographical area) and potentially hamper the early stages of investigations in relation to unknown suspects. In these cases, the lack of data to identify a potential perpetrator could result in delays in time-sensitive investigations where there is a potential risk to life.

Several Member States also point to the high complexity of designing and implementing such a targeted retention regime, which would need to define all relevant criteria capturing future criminal behaviour based on historical data and would need to be constantly updated (creating additional burden for companies).

Instead, several Member States and the EU-CTC recommend working on a system that allows for an adequately graduated and differentiated retention regime, with limitations defined in terms of data categories and retention periods, accompanied by strengthened security requirements and strict access rules and purpose limitations, user information, complaint mechanisms and legal remedies as well as general oversight. Some Member States also point out that the CJEU has not ruled out the use of criteria other than those mentioned (i.e. geographical or personal) to define data retention obligations.

Expedited retention orders (quick freeze)

While Member States recognise expedited retention (known as a ‚quick freeze‘), as a relevant tool allowing for the immediate preservation of data upon notification of a crime, it is considered insufficient to guarantee a good outcome for an investigation. Quick-freeze obligations should therefore complement, but not replace, a data retention regime.

The reasoning behind this is that the tool is reactive, not preventive. The event under investigation would have to have taken place before the quick freeze is utilised. Furthermore, in the absence of a general retention obligation, the risk that the request might arrive when the data has already been deleted increases exponentially.

Some Member States would support the regulation of quick-freeze measures in an EU instrument, with some considering that regulation of quick freeze should cover not only the scope of data to be accessed, but also the conditions imposed on the requesting authority, taking into account the degree of interference with privacy.

Use of traffic and location data retained for marketing and billing purposes

In some Member States, the preservation regime relies on service providers storing data for commercial purposes. In others, law enforcement authorities may only access this type of data from telecommunication providers, and in certain Member States, data retained for marketing and billing purposes serves as the basis for requests directed at providers not subject to the general data retention obligation, such as operators outside the traditional telecom sector. A common feature of these regimes is that the retention period can be very short, typically between a few days or weeks, or three to six months, depending on the Member State, and the data available may be incomplete.

Some Member States indicate that companies either retain a different range of data for their own purposes, or retain data necessary for criminal investigations, but not for a sufficiently long period or of a sufficient quality. Thus, some of the data (e.g. data kept for marketing purposes) have only limited evidential value and may only prove useful in certain categories of offence, such as online or credit fraud. In other cases, service providers do not store relevant data at all since they are not required for billing purposes (e.g. when offering unlimited calls or in relation to pre-paid services). Overall, Member States consider that data held by service providers for purely business purposes are insufficient to enable the effective investigation and prosecution of all types of serious crime. For the purposes of effective criminal investigations, the definition and scope of data to be retained should reflect the investigative needs in terms of identifying the perpetrator and establishing who communicated with whom, when, where and how.

However, several Member States would prefer to keep the possibility to request metadata that has already been retained for commercial purposes or in order to comply with other obligations, such as data retained to fulfil security and quality requirements.

Retention periods

As for the question of how to best determine retention periods in line with the case-law, most Member States advocate for a duration of one year and in any event not shorter than six months. However, some Member States are in favour of longer retention periods for complex investigations or for very serious crimes, linking the retention obligations with strict conditions to access.

According to some Member States and the EU-CTC, retention periods should be designed as a minimum mandatory period, rather than as a maximum limit, thus allowing Member States to maintain longer retention periods where necessary.

Regarding the question of the advantages and disadvantages of one fixed retention period across the EU, allowing for the possibility of renewals at national level, or setting a range within which Member States may set shorter or longer retention periods, Member States generally recognise that uniform retention periods across the EU increase predictability and facilitate cross-border investigations while also ensuring that criminals cannot take advantage of lower retention periods in some Member States. While Member States prefer to maintain some flexibility (in particular to be able to maintain longer retention periods under national law), they recognise that a range may introduce some uncertainty as to what is necessary and proportionate. Other Member States show openness to an interval-based model, under which the EU would set minimum and maximum retention periods, allowing Member States to adjust them according to national needs, taking into account the type of data, their relevance to specific crime areas, the technical capabilities of service providers, and the practical needs of law enforcement.

On the possible differentiation of retention periods according to the type of data, most Member States are generally open to such an approach, while also pointing to an increase in complexity affecting the ability of service providers to implement it.

Scope of crimes

Most Member States stress that metadata could be relevant in relation to the investigation of practically all crimes. For the purposes of an EU data retention regime for traffic and location, they agree that such obligations could be limited to the purposes of combating serious crime. Types of crime mentioned in the contributions include combating fraud and serious economic and financial crimes, cyber-enabled and cyber-dependent crime, child exploitation, terrorism, homicide, human trafficking, cybercrime, corruption, organised crime, all crimes committed in cyberspace or using information and communication technology. Other crimes that were committed with the use of relevant means of communication are also mentioned in some of the contributions, such as offences against life and health and online sexual offences, kidnappings and disappearances, and threats to national security.

In addition, most Member States support the inclusion of crimes committed largely online (stalking, hate crime, etc.) even if the level of sanctions is moderate but the lack of data would practically make the investigation impossible. While most Member States consider that the lack of traffic and location data would risk systemic impunity in particular in relation to cyber-dependent and cyber-enabled crimes, similar risks are also identified in relation to other serious and organised crimes such as drugs trafficking, arms trafficking, human trafficking, terrorism, as well as kidnappings and disappearances and other serious offences against life and health.

On the other hand, some Member States advocate for the broadest catalogue of offences possible based on the list in Article 12(1)(d) of the e-Evidence Regulation (which includes all crimes with a penalty threshold of three years). Member States consider that EU legislation should not define the concept of ’serious crime‘. In this regard, some Member States consider that an offence catalogue would imply an EU-wide definition of ’serious crime‘, interfering with national competences. Some Member States also note that a list of all possible offences would not be sufficient because of the changing modus operandi of criminals. Those Member States see the decisive points as being the specific purpose of the investigation, the degree of interference, and strict, differentiated safeguards.

Access rules and conditions

Some Member States emphasise that EU provisions on access to retained data should be limited to minimum harmonisation in compliance with the principles of subsidiarity and proportionality and with the other requirements set out by the CJEU, while other Member States point out that the system should be based on general retention combined with robust access safeguards.

A large majority of the Member States state the need for robust access safeguards, including prior authorisation by a court or independent administrative body for certain types of data, based on reasoned requests and subject to limitations reflecting the seriousness of the offence. Such access would be granted only for a specific purpose, with strict guarantees also applying to data sharing, and accompanied by strong security and data minimisation measures, in order to avoid, among other risks, the possibility of profiling.

Some Member States mention that access to traffic and location data should be subject to additional criteria in specific cases. These include situations where digital evidence is essential for identifying the perpetrator, where serious harm to life, health, human dignity or major economic damage is involved, where the data is at risk of being lost, where less intrusive measures have failed to elucidate the offence, or where the case has a cross-border dimension that makes it difficult to obtain evidence quickly by other means.

Some Member States pointed out that when designing a new data retention regime in accordance with the case-law of the CJEU, account should be taken of the fact that the CJEU’s judgments were delivered in specific factual contexts. They therefore argue that a new EU data retention regime should not rely on a literal application of those rulings to individual cases, but rather on an assessment of the principle of proportionality in line with the CJEU’s general guidelines as they result from the application of the Charter, combined with appropriate mechanisms for oversight by independent bodies or judicial authorities to ensure full protection of fundamental rights.

On this matter, some Member States also point out that access to communication metadata is subject to the condition of probable cause, reasonable grounds or a criminal context.

Regarding alignment with the e-Evidence Regulation regarding conditions for access, several Member States support mirroring some of its elements, such as standardised formats for access requests, secure communication channels and guarantees of access depending on the type of data at stake, while adapting them to the specific needs of data retention for law enforcement purposes in order to ensure transparency, data protection and more efficient operation. More specifically, some Member States advocate for standards in line with those of the European Telecommunications Standards Institute (ETSI). Such standards would enhance the efficiency of information sharing and provide greater legal certainty for service providers, while also allowing them to contribute to the design so that the standards better reflect their technical needs. The EU-CTC also sees value in defining standardised formats for a harmonised categorisation of data to be retained and accessed, but also for establishing secure channels for the exchange between competent authorities and service providers.

Some Member States explain, however, that the e-Evidence Regulation only standardises to a limited extent, and that new standards of data transmission could potentially incur significant costs. These Member States do not see a need to regulate standardised formats and communication channels. They argue that the main purpose of an EU instrument should be to regulate data retention in situations involving interactions between national authorities and providers established within their territory, i.e. domestic cases, since cross-border cooperation scenarios are already addressed by the e-Evidence Regulation.

Finally, some Member States highlight the fact that it would be important to bear in mind the recommendations of the HLG regarding the enforcement of sanctions against electronic and other communications service providers which do not comply with requirements regarding the retention and provision of data.

On the other hand, some Member States stress that access rules at EU level should not interfere with national rules on the admissibility of data.

4) Conclusion

If a data retention framework were to be defined, a primary hurdle would be reconciling the demands of effective law enforcement, on the one hand, with the protection of fundamental rights, as interpreted by CJEU jurisprudence, on the other. In this regard, most Member States highlight the need for a framework that avoids indiscriminate retention, prioritises judicial oversight based on the sensitivity of the data at stake, and incorporates robust safeguards against abuse. The Commission must navigate this complex legal and political landscape by focusing on differentiated retention obligations, establishing a clear definition of crimes that justify access, and adopting strict rules to regulate such access. It should contain harmonised procedures to ensure compliance with CJEU case-law while providing a practically effective solution. Moreover, it is emphasised that national legislation on storing and access to retained traffic and location data for the purpose of safeguarding national security should be exempt from future EU legislation, regardless of which national authority requests access.

5) Next steps

Taking into account the views of Member States and given the need to respond to law enforcement requirements while fully respecting individuals‘ fundamental rights, the COPEN Working Party will continue to follow up on the specific activities related to data retention in the Roadmap, and when appropriate, with the support of the Commission, the justice and home affairs agencies and other relevant stakeholders. However, at this stage, priority will be given to awaiting the outcome of the impact assessment before considering further steps. The contributions of other Council preparatory bodies to the work on access to data for effective law enforcement within their respective mandates will be coordinated by the Presidency to avoid overlaps.[13]

Footnotes

- Directive 2006/24/EC of the European Parliament and of the Council of 15 March 2006 on the retention of data generated or processed in connection with the provision of publicly available electronic communications services or of public communications networks and amending Directive 2002/58/EC.

- Judgment of 8 April 2014, Digital Rights Ireland, C-293/12 and C-594/12.

- Judgment of 6 October 2020, La Quadrature du Net I, C-511/18, C-512/18 and C-520/18, paragraph 168 (conditions for general and indiscriminate retention of traffic and location data). Judgment of 5 April 2022, Commissioner of An Garda Síochána and Others, C-140/20, paragraph 67 (conditions for access to civil identity data). Judgment of 30 April 2024, La Quadrature du Net II, C-470/21, paragraphs 101-103 (conditions for access to information on IP addresses). Judgment of 20 September 2022, SpaceNet, C-793/19 and C-794/19, paragraphs 104, 114,119, 120. Judgment of 2 March 2021, Prokuratuur, C-746/18, paragraph 50. Judgment of 2 October 2018, Ministerio Fiscal, C-207/16, paragraphs 52-57. Judgment of 30 April 2024, La Quadrature du Net II, C-470/21, paragraph 97. Judgment of 30 April 2024, Tribunale di Bolzano, C-178/22, paragraphs 19, 22, 38, 49, 58, 62.

- 15941/2024 REV2.

- 16448/24.

- EUCO 12/25.

- 10806/25.

- BG, CZ, IE, IT, LT, LV, AT, PL, PT, ES, SK, FI, SE, HU, and SI.

- Judgment of 6 October 2020, La Quadrature du Net and Others, C-511/18, C-512/18 and C-520/18, paragraphs 153 and 154. Judgment of 5 April 2022, Commissioner of An Garda Síochána and Others, C-140/20, paragraphs 73 and 74.

- Regulation (EU) 2023/1543 of the European Parliament and of the Council of 12 July 2023 on European Production Orders and European Preservation Orders for electronic evidence in criminal proceedings and for the execution of custodial sentences following criminal proceedings.

- Regulation (EU) 2017/2394 on cooperation between national authorities responsible for the enforcement of consumer protection laws, recital 7, Article 9(2), and Article 42.

- Roadmap for lawful and effective access to data for law enforcement.

- Including CATS, COPEN, DATAPROTECT, FREMP, HWPCI and LEWP, not excluding the possible involvement of other preparatory bodies of the Council.

Die Arbeit von netzpolitik.org finanziert sich zu fast 100% aus den Spenden unserer Leser:innen.

Werde Teil dieser einzigartigen Community und unterstütze auch Du unseren gemeinwohlorientierten, werbe- und trackingfreien Journalismus jetzt mit einer Spende.

Datenatlas der Bundesdruckerei: Verwaltungsmodernisierung von vorvorgestern

Der Datenatlas soll die Bundesverwaltung effizienter machen. Ein wissenschaftliches Gutachten zeigt nun jedoch, dass er mitunter nicht einmal dem Stand der Technik aus dem Jahr 1986 entspricht. Anstatt den Gutachter zu konsultieren, erwägt die zuständige Bundesdruckerei „rechtliche Schritte“ gegen ihn.

Die Verwaltung sollte wissen, was die Verwaltung weiß. Doch Informationen liegen mal diesem Ministerium, mal jener Behörde vor. Damit interne Daten innerhalb der Bundesverwaltung besser aufgefunden werden können, setzt die Bundesdruckerei seit dem Jahr 2022 das Projekt Datenatlas Bund um.

Der „souveräne Datenkatalog für die Bundesverwaltung“ soll erstmals ressortübergreifend Metadaten bereitstellen. Metadaten sind Daten über Daten, also Zusatzinformationen wie etwa das Erstellungsdatum, der Dateityp oder der Speicherort. Die Federführung für das Projekt hat das Bundesfinanzministerium, in den jeweiligen Ministerien sind die Datenlabore für den Atlas zuständig. Grundlage dafür bildet die Bundesdatenstrategie aus dem Jahr 2021.

Modern, digital souverän und KI-fähig soll der Datenatlas sein, schreibt die Bundesdruckerei auf ihrer Website. Doch diese Versprechen kann sie nicht einlösen, wie David Zellhöfer in einem wissenschaftlichen Gutachten schreibt, das er pro bono – also eigeninitiativ und unentgeltlich – verfasst hat. Zellhöfer ist Professor an der Hochschule für Wirtschaft und Recht Berlin und lehrt zu Digitale Innovation in der öffentlichen Verwaltung.

Das Projekt basiert laut Gutachten auf proprietärer Software, greift wahrscheinlich nicht auf übliche Standards zurück und auch für die Einbindung von KI-Anwendungen sei es ungeeignet. Denn die Daten seien weder von verlässlicher Qualität noch maschinenlesbar. Damit falle der Datenatlas teilweise hinter den Stand der Technik von 1986 zurück, so Zellhöfers Resümee. „Aufgrund der eklatanten Mängel ist das Software-Entwicklungsprojekt Datenatlas mit sofortiger Wirkung zu stoppen“, so seine Empfehlung, „um nicht weitere Mittel in eine technisch und konzeptionell wenig überzeugende Lösung zu investieren, welche kaum den Stand der Technik erreicht.“

Die Reaktion der Bundesdruckerei auf das Gutachten fällt deutlich aus. Sie zieht die Seriosität Zellhöfers in Zweifel und erwägt, „nach eingehender Prüfung des Gutachtens“ rechtliche Schritte einzuleiten. Als wir David Zellhöfer davon in Kenntnis setzen, nimmt er das Gutachten vorübergehend offline, um die Vorwürfe selbst rechtlich prüfen zu lassen. Inzwischen ist das Gutachten wieder online abrufbar.

Großprojekt für datengetriebene Verwaltung

Der Titan Atlas schultert in der griechischen Mythologie den gesamten Kosmos. Der Datenatlas soll „nur“ die internen Daten der Bundesverwaltung schultern und es der öffentlichen Verwaltung erlauben, ressort- und behördenübergreifend Daten auszutauschen. Dafür nutzt und ergänzt das Projekt bestehende Verwaltungsdatenübersichten wie die Verwaltungsdaten-Informationsplattform (VIP) des Statistischen Bundesamtes, die Registerlandkarte des Bundesverwaltungsamtes oder das Metadatenportal GovData zu offenen Daten von Bund, Ländern und Kommunen.

Auf den Datenatlas kann standardmäßig nur die Bundesverwaltung zugreifen. Laut Bundesdruckerei seien inzwischen die Ressorts des Bundesfinanzministerium, des Bundesinnenministeriums und weitere an den Datenatlas angeschlossen. Nutzen können sie ihn im Intranet des Bundes. Dafür müssen sich die einzelnen Mitarbeiter:innen registrieren. Bürger:innen, die organisierte Zivilgesellschaft und die Wissenschaft haben damit keinen Einblick in den Datenatlas, wie der Pressesprecher der Bundesdruckerei auf Anfrage unterstreicht.

Bislang hat der Datenatlas laut Zellhöfers Grobschätzung mindestens 2,3 Millionen Euro gekostet. Allerdings lägen die Kosten mutmaßlich deutlich darüber, wie anonyme Quellen Zellhöfer gegenüber sagten. Die tatsächlichen Kosten legt die Bundesdruckerei auf Anfrage von netzpolitik.org nicht offen.

Wie Technik aus dem vergangenen Jahrtausend

Das Stichwort „Stand der Technik“ taucht im Gutachten gut einhundert Mal auf. Ausführlich zeichnet Zellhöfer nach, welche Funktionen der Datenatlas aus informationswissenschaftlicher Sicht im Jahr 2025 haben sollte. Zellhöfer zufolge bleibt der Datenatlas weit hinter den Erwartungen zurück.

Besonders deutliche Defizite weisen demnach die Anfragemöglichkeiten auf. So sollen Beschäftigte der Bundesverwaltung in der Datenbank gezielt Metadaten recherchieren können. Für diese Suche sind andernorts verschiedene Hilfsmittel üblich, etwa das Suchen mittels Boolscher Operatoren wie „UND“, „ODER“ oder „NICHT“. Ebenso gängig sind sogenannte Wildcards, Sonderzeichen wie das Sternchen- oder Fragezeichen-Symbol, die als Platzhalter für eine beliebige Zahl an Zeichen dienen.

Nutzer:innen kennen solche Möglichkeiten der gezielten Suche etwa von gewöhnlichen Internetsuchmaschinen. Der Datenatlas verfügt über diese Funktionen allerdings nicht. Damit biete er erheblich weniger Funktionen als vergleichbare Datenbanksysteme aus dem Jahr 1986, konstatiert Zellhöfer.

Gefangen in proprietärer Software

Auch dem Ziel der Bundesdatenstrategie werde der Datenatlas nicht gerecht, nämlich einen „Beitrag zur digitalen Souveränität Europas“ zu leisten.

Vielmehr mache sich die Bundesverwaltung vom IT-Dienstleister abhängig, den die Bundesdruckerei mit dem Projekt des Datenatlas beauftragt hat. Denn der Datenatlas baue auf proprietärer Software auf, obwohl verfügbare Open-Source-Lösungen nach informationswissenschaftlicher Expertise teilweise ausgereifter seien. Als Beispiele nennt Zellhöfer die Open-Source-Lösungen Fedora und Piveau.

Der Bundesdruckerei verpasse damit die Chance, verlässlicher zu wirtschaften. Denn die laufenden Kosten ließen sich mit einer Open-Source-Lösung besser kalkulieren. Auch die Gefahr eines sogenannten Vendor Lock-in ließen sich so vermeiden. Vendor Lock-in bezeichnet die starke Abhängigkeit von einem bestimmten Anbieter, bei der ein Wechsel zu einem anderen Anbieter nur mit unverhältnismäßig hohem Aufwand oder zu hohen Kosten möglich ist.

Es drohen weitere Datensilos

Die Gefahr der Abhängigkeit steige zusätzlich, wenn der Datenatlas keine gebrauchsüblichen Datenstandards oder Schnittstellen nutze. Stattdessen habe der beauftragte IT-Dienstleister auf eigene Entwicklungen zurückgegriffen.

Das aber erschwert es Nutzer:innen aus der Verwaltung, ihre eigenen Datensätze in den Datenatlas zu überführen, weil sie diese zuvor noch anpassen müssen. Und auch der Datenexport wird unnötig behindert, etwa für den Fall, dass Nutzer:innen das System wechseln wollen.

Würde der Einsatz des Datenatlas verpflichtend, „führte dies unmittelbar zu der Bildung eines weiteren, wenig interoperablen Datensilos“, warnt Zellhöfer in seinem Gutachten. Obendrein ein Silo mit Daten von minderer Qualität. Denn die Nutzer:innen können die Metadaten-Felder mit frei wählbaren Beschreibungen belegen. Das mache es zusätzlich kompliziert, einzelne Datensätze wiederzufinden, etwa wenn sich Rechtschreibfehler einschleichen.

Bundesdruckerei erwägt rechtliche Schritte

Auf unsere Anfrage an die Bundesdruckerei, wie sie die Ergebnisse des Gutachtens bewerte, ging die bundeseigene GmbH nicht ein. Stattdessen zweifelt sie in ihrer Antwort die Neutralität des Gutachters an. „Wir können aktuell nur mutmaßen, dass der Autor für sein Werk womöglich unseriöse Quellen benutzt haben könnte“, schreibt die Bundesdruckerei an netzpolitik.org, „und zudem einen unlauteren Zweck verfolgt: die Reputation unseres Unternehmens zu schädigen.“ Und sie kündigt an, gegebenenfalls rechtlich gegen das Gutachten vorzugehen: „Sollten sich nach eingehender Prüfung dieses ‚Gutachtens‘ unsere Mutmaßungen erhärten, werden wir die Einleitung rechtlicher Schritte erwägen“.

Als wir Zellhöfer über die Reaktion der Bundesdruckerei informierten, nimmt er sein Gutachten vorübergehend offline. „Ich war unmittelbar eingeschüchtert“, sagt er gegenüber netzpolitik.org, „obwohl die Antwort der Bundesdruckerei in keiner Weise sachlich nachvollziehbar ist.“ Die Reaktion kann er sich nicht erklären. „Der Datenatlas ist ein Nischenthema“, sagt er, „das hätten sie auch einfach aussitzen können.“

„Wenn man es positiv sehen will, könnte der Datenatlas als Projekt eines Retro-Computing-Enthusiasten durchgehen“, sagt Zellhöfer. Aber vermutlich müsse man den Datenatlas in seiner jetzigen Form vielmehr als „einen zynischen Kommentar zur Verwaltungsmodernisierung“ sehen. „Super ist, dass sie methodisch sinnvoll eine Dateninventur gemacht haben.“

Weder das BMF noch das Bundesministerium für Digitales und Staatsmodernisierung wollten das Gutachten auf Anfrage bewerten. Das Bundesdigitalministerium soll die Federführung für den Datenatlas übernehmen.

Die Arbeit von netzpolitik.org finanziert sich zu fast 100% aus den Spenden unserer Leser:innen.

Werde Teil dieser einzigartigen Community und unterstütze auch Du unseren gemeinwohlorientierten, werbe- und trackingfreien Journalismus jetzt mit einer Spende.

Sächsisches Polizeigesetz: Polizeiwunschliste auf Mehrheitssuche

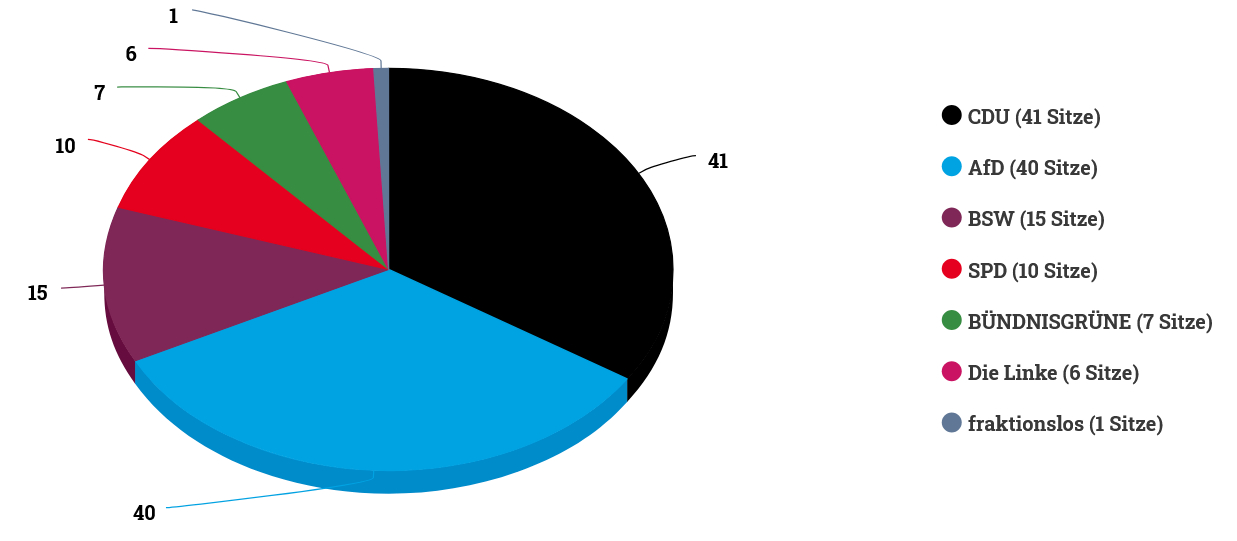

Die sächsische Regierung möchte das Polizeigesetz deutlich verschärfen und der Polizei KI-Videoüberwachung, biometrische Internetsuche und staatliches Hacken erlauben. Kritik daran kommt aus Zivilgesellschaft und Opposition. Doch gerade letztere braucht die Regierung, um ihren autoritären Entwurf zum Gesetz zu machen.

Die sächsische Polizei soll in Zukunft möglichst viele neue Befugnisse bekommen. So lautet die kürzestmögliche Zusammenfassung des Entwurfs für das neue Sächsische Polizeivollzugsdienstgesetz, kurz SächsPVDG. Was will der Entwurf konkret? Was sagen Opposition und Zivilgesellschaft? Und warum könnte es ausgerechnet auf das Bündnis Sahra Wagenknecht ankommen?

Anfang Oktober stellte der sächsische Innenminister Armin Schuster (CDU) den Entwurf des SächsPVDG vor. Im Fokus der Berichterstattung stehen seitdem vor allem Drohnen, Taser und die elektronische Fußfessel. Doch der Entwurf sieht auch die Ausweitung und Einführung von weiteren Überwachungsmaßnahmen vor, darunter der Staatstrojaner „Quellen-TKÜ“ (Quellen-Telekommunikationsüberwachung), die automatisierte Kennzeichenerfassung, „KI“-Videoüberwachung, Echtzeit-Gesichtserkennung, der biometrische Datenabgleich und eine automatisierte Datenanalyse von Polizeidaten nach Art von Palantir. Doch mehr zu den einzelnen Punkten weiter unten.

Warum die Uhr für das Gesetzes-Update läuft

Der Hauptgrund für die jetzige Gesetzesnovelle ist ein Urteil des sächsischen Verfassungsgerichtshofs. Die Landtagsabgeordneten aus den Fraktionen der Grünen und Linken hatten gegen die letzte Änderung des Polizeigesetzes erfolgreich geklagt. Der Verfassungsgerichtshof sah einige der neuen Vorschriften als unvereinbar mit der sächsischen Verfassung an, lies sie aber mit Einschränkungen bis zu einer Neuregelung weitergelten. Doch diese Frist läuft am 30. Juni 2026 ab, so steht es in dem Urteil.

Innenminister Schuster betont, aktuell würden insgesamt elf Bundesländer ihre Polizeigesetze überarbeiten. „Bei der Gestaltung der Kompetenzen und Befugnisse bewegen wir uns auf Augenhöhe“, sagte er in einer Pressemitteilung.

Während sich die mitregierende SPD im Landtag zu dem Entwurf eher bedeckt hält, feiert die CDU den Vorstoß. „Dieser Entwurf ist ein Sicherheitsgewinn für Sachsen!“, lässt sich der innenpolitische Sprecher der CDU-Fraktion, Ronny Wähner, in einer Pressemeldung zitieren.

„Chinesische Verhältnisse“ mit „endloser Polizei-Wunschliste“

Grüne und Linke, beide in Sachsen in der Opposition, kritisieren den Gesetzesentwurf mit scharfen Worten. Valentin Lippmann von den Grünen sieht einen massiven Eingriff in die Bürgerrechte. „Insbesondere die KI-gesteuerte Datenanalyse, die Möglichkeit des Abgleichs von Bildern mit öffentlich zugänglichen Quellen im Internet und die umfassende biometrische Videoüberwachung bilden ein Gift der Überwachung“, teilte Lippmann mit. Mit dem Entwurf sei Schuster „näher an der Praxis in China als auf dem Boden unserer Verfassung“.

Rico Gebhardt von der Fraktion Die Linke schreibt auf Anfrage von netzpolitk.org, dass der Gesetzesentwurf auch einige positive Dinge enthalte, etwa Umsetzungen des Gerichtsurteils sowie Maßnahmen zum Schutz vor häuslicher Gewalt. Insgesamt sieht er aber „eine endlose Polizei-Wunschliste“ und einen „rechts-autoritären Entwurf“.

„Überwachungsdruck steht in keinem angemessenen Verhältnis zum Ergebnis“

Auch außerhalb des Landtags hagelt es Kritik. Die sächsische Datenschutzbeauftragte Juliane Hundert nimmt seit Jahren eine Verschärfungsspirale in der Sicherheitsgesetzgebung wahr. „Jede neu geschaffene Maßnahme im Bereich der Gefahrenabwehr erhöht den Überwachungsdruck auf die Bürgerinnen und Bürger allgemein, auch wenn sie nicht straffällig werden, und das kann ich nicht gutheißen“, sagt sie auf eine Anfrage von netzpolitik.org zu dem Entwurf.

„Die zunehmende polizeiliche Erfassung des öffentlichen und virtuellen Raums und der damit einhergehenden Überwachungsdruck scheinen in keinem angemessenen Verhältnis zu den Ergebnissen der Maßnahmen zu stehen.“ Hundert sieht in diesem Kontext vor allem die Maßnahmen kritisch, von denen viele Bürger:innen betroffen sind, etwa die Maßnahmen zur „KI“-Videoüberwachung und zum Filmen in Autos zur Verkehrsüberwachung: „Obwohl sie keinen Anlass dafür gegeben haben und in keiner Weise eine Gefahr für die öffentliche Sicherheit oder Ordnung darstellen, werden ihre Daten polizeilich verarbeitet“, kritisiert Hundert.

Kritik von netzpolitischer Szene bis Fußballfans

Stephanie Henkel, die sich beim Dresdener CCC, aber auch der Piratenpartei sowie den Datenpunks engagiert, sieht es ähnlich wie Hundert, sagt aber: „Man kann kaum sagen, was die schlimmste Anpassung ist.“ Ein Grundproblem sei, dass der Verfassungsgerichtshof in seinem Urteil zu viel durchgewunken habe. Nun gehe das Innenministerium mit diesem Entwurf nochmal deutlich über das Urteil hinaus, so Henkel. „Der jetzige Entwurf stellt unterm Strich einen massiven Ausbau der Überwachung in Sachsen dar, gegen den wir uns als Zivilgesellschaft laut und sichtbar stellen müssen.“

Auch aus der Fußballszene kommt Gegenwind zum Gesetzesentwurf. In einem gemeinsamen Statement schreiben die Fanhilfen von Chemie Leipzig, Dynamo Dresden und dem FSV Zwickau: „Mit diesem vorgelegten Gesetzesentwurf zur Regelung der Befugnisse der sächsischen Polizei begeht der sächsische Innenminister Armin Schuster erneut einen bewussten Verfassungsbruch.“ Anstatt die verfassungsgemäße Ordnung des sächsischen Polizeirechts herzustellen, erweitere man dieses um Dutzende weitere verfassungswidrige Punkte, so ein Fanhilfe-Sprecher.

Besonders kritisch sehen die Fan-Anwält:innen die Kombination der verschiedenen Befugnisse, etwa wenn automatisierte Datenanalysen mit Software von Palantir und neue Formen der Videoüberwachungsauswertung zusammenkämen: „Im Zusammenspiel [von Palantir, Anm. d. Red.] mit der nach Gesetzesentwurf geplanten verdeckten automatisierten Kennzeichenerkennung und dem Einsatz intelligenter Videoüberwachung wäre der gläserne sächsische Bürger dann wohl perfekt.“

Doch wie weit gehen die geplanten Befugnisse wirklich?

Jetzt auch Staatstrojaner für die Prävention

In der Strafverfolgung ist der Staatstrojaner zum Anzapfen der laufenden Telekommunikation schon mehrere Jahre lang erlaubt. Das regelt die bundesweit geltende Strafprozessordnung. In Sachsen gilt seit der letzten Novelle des SächsPVDG, dass die Polizei zur Gefahrenabwehr auch die Kommunikation abhören darf. Nun aber steht das erste Mal explizit im Gesetz, dass die sächsische Polizei dafür auch „in von der betroffenen Person genutzte informationstechnische Systeme“ eingreifen darf. Sie darf also hacken. Darauf hatten sich Union und SPD im sächsischen Koalitionsvertrag geeinigt.

Zu den Voraussetzungen gehört nach dem Entwurf selbstverständlich eine richterliche Anordnung. Zudem ist die Maßnahme nur zulässig, „wenn die Abwehr der Gefahr oder die Verhütung der Straftat auf andere Weise aussichtslos oder wesentlich erschwert wäre“. Laut Entwurf geht es um die Verhinderung bestimmter schwerer Straftaten, die sich gegen den „Bestand oder die Sicherheit des Bundes oder der Länder, Leib, Leben, Gesundheit oder Freiheit einer Person oder für Sachen von besonderem Wert, deren Erhaltung im öffentlichen Interesse geboten ist“ richten.

Dass dabei auch Dritte mitüberwacht werden, ist allerdings kein Hinderungsgrund. Zuletzt hatte etwa die bayerische Polizei das Pressetelefon der Letzten Generation – und damit wenig überraschend auch die Gespräche mit Journalist:innen – abgehört. Zwei Journalisten ziehen deshalb zusammen mit der Gesellschaft für Freiheitsrechte vor das Bundesverfassungsgericht.

Kommt Palantir auch nach Sachsen?